インターネットの利用が生活や企業の活動に欠かせない状況ですが、情報セキュリティに関して十分に意識できていない企業も多く、毎日のように情報漏洩がニュースに流れてきます。

しかし、情報セキュリティと聞いても、具体的にどんなことをすればいいのか、どのように情報セキュリティを学べばいいかわからないという方も多いのではないでしょうか。

本記事では、情報セキュリティとは何なのか、どのようなリスクがあるのか、そして具体的な情報セキュリティ対策について解説します。

情報セキュリティとは

情報セキュリティはサイバーセキュリティとも呼ばれ、インターネットを安心して利用できるよう、情報の「機密性」「完全性」「可用性」を維持し、情報の安全な状態を確立することです。

総務省は、情報セキュリティ(サイバーセキュリティ)を以下のように定義しています。

サイバーセキュリティという言葉は、一般的には、情報の機密性、完全性、可用性を確保することと定義されています。

機密性とは、ある情報へのアクセスを認められた人だけが、その情報にアクセスできる状態を確保すること。完全性とは、情報が破壊、改ざん又は消去されていない状態を確保すること。可用性とは、情報へのアクセスを認められた人が、必要時に中断することなく、情報にアクセスできる状態を確保することをいいます。

情報セキュリティって何? 総務省

情報セキュリティの3大要素

情報セキュリティは、「JIS Q 27002」において、「情報の機密性、完全性および可用性を維持すること」と定義づけられています。

・機密性(Confidentiality)

・完全性(Integrity)

・可用性(Availability)

それぞれの頭文字を取って「CIA」と表現されることもあります。

一つずつ解説していきます。

機密性(Confidentiality)

機密性とは、情報へのアクセスを認められた者だけがその情報にアクセスできる状態、逆に言えば第三者が勝手に情報を閲覧できない状態のことです。

情報を外部に見せない、漏らさないことを意識することで、高い機密性を保持できます。

機密性を高めるためには、アクセスコントロールのルール設定やパスワード認証、情報自体の暗号化などといった手法が利用されます。

情報の機密性を高めることで、情報漏えいや情報の破損などを防ぎます。

完全性(Integrity)

完全性とは、情報が完全な状態であること、つまり情報が破壊、改ざん又は消去されていない状態のことです。

完全性が失われると、その情報の正確性や信頼性が疑われ、信頼性が疑わしい情報は利用価値が失われます。

情報へのアクセス履歴、変更履歴を残すことや、バックアップなどでの情報の保管などで完全性を維持し、情報の改ざんを防ぎます。

可用性(Availability)

可用性とは、情報へのアクセスを認められた者が、必要時に情報にアクセスできる状態、つまり情報をいつでも安全に使える状態が保持されていることです。

いかなる状況でも、正常かつ安全に情報にアクセスできるかがポイントです。

定期的にバックアップを取る、災害対策として遠隔地にもバックアップデータを保持する、クラウド化を行うなどで可用性を維持し、いつでも情報を利用できるようにします。

情報セキュリティ7要素

さらに、JIS Q 27002では、上記の3要素に4つの要素を加え、合計7要素の維持が必要だとされています。

新たに加わる4要素は、「正真性(Authenticity)」「責任追及性(Accountability)」「信頼性(Reliability)」「否認防止(Non-repudiation)」です。

真正性(Authenticity)

真正性とは、情報にアクセスする企業組織や個人あるいは媒体が「アクセス許可された者」であることを確実にするものです。

情報へのアクセス制限は、情報セキュリティにおいて重要な要素です。

デジタル署名や二段階認証、多要素認証(生体認証)などの施策が挙げられます。

信頼性(Reliability)

信頼性とは、情報処理において意図した動作が確実に行われることです。

システムは、ヒューマンエラーやプログラムの不具合(バグなど)によって、意図しない動きをすることがあります。このような事態を防ぐための対策が必要です。

不具合を起こさない設計を行う、不具合のない設計をもとに構築を行う、ヒューマンエラーが発生してもデータの改ざんや消失しない仕組みを施すといった施策が挙げられます。

責任追及性(Accountability)

責任追跡性とは、企業組織や個人などの動きを追跡することです。

情報やシステムへの脅威が何であるのか、あるいは誰のどのような行為が原因なのかを追跡します。

アクセスログ、システムログ、操作ログ、ログインログ、デジタル署名等を残すことで責任追及性を高めます。

否認防止(Non-repudiation)

否認防止とは、ある活動や事象が発生したことを後に否定されないように証明しておくことです。

例えば、情報の改ざんや情報の不正利用が発生した際に、対象者がそれを後から否認できないようにログを取っておくなどの措置です。

責任追及性における施策にて実現でき、デジタル署名や各種ログが利用されます。

情報セキュリティへの脅威と対策

企業の情報セキュリティにおける脅威は大きく以下の3つの観点に分類できます。

セキュリティソフトの導入だけでなく、複合的に情報セキュリティを考える必要があります。

人的な脅威と対策

人的脅威とは、操作ミスや内部からの情報漏洩など、人の操作によって引き起こされる脅威のことです。

意図的なものと、偶発的なものに分けられます。例えば内部関係者によるデータの抜き取りなどは意図的な人的脅威に該当します。

メールの誤送信やアクセス権の設定ミス、パソコンの盗難など意図しないものは偶発的な人的脅威となります。

対策としては、操作手順をマニュアル化してミスを防止する、社員教育で情報リテラシーを向上させるなど社内でのルール作りが重要となります。

技術的な脅威と対策

技術的脅威とは、不正プログラムによって発生する脅威のことです。

マルウェア、フィッシング詐欺、標的型メールなど方法は様々で、メールを偽装したりソフトウェアやプログラムの脆弱性を狙ったりというようなものが多く存在します。

ハードウェア面やソフトウェア面からセキュリティ設定を強化があります。例えば、ファイアウォールの設定変更、アクセス権限の制限、ウイルス対策ソフトの導入などにより対策が可能です。

物理的な脅威と対策

物理的脅威とは災害による施設の破損や、情報端末の落下による破損や経年劣化による故障などが該当します。

バックアップの定期的な実施や、拠点の分散といった、可用性を高めるための施策によって対策することが可能です。

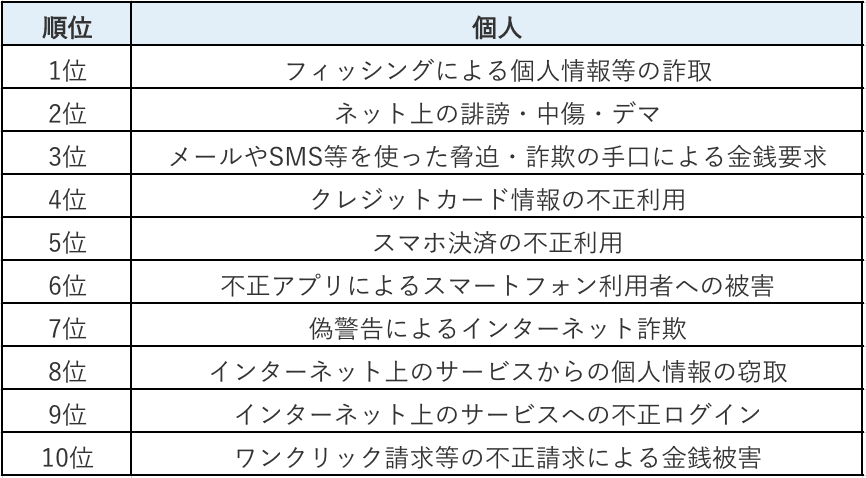

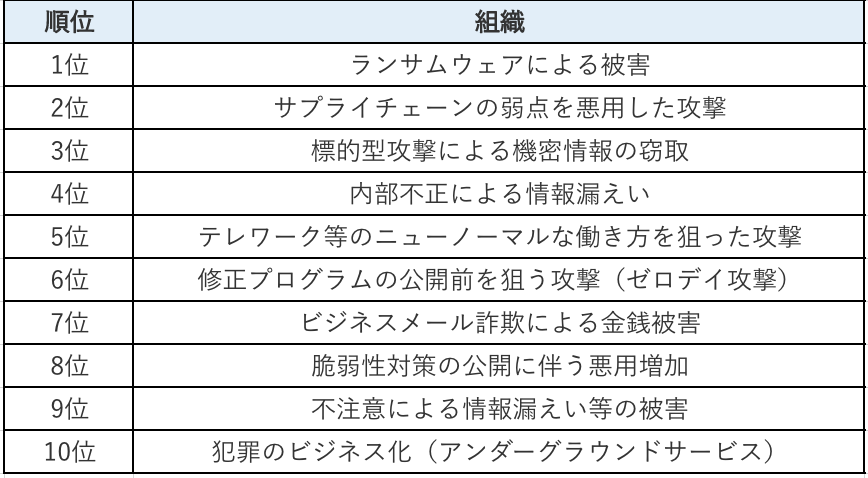

IPA発表 情報セキュリティ10大脅威 2023

IPAが発表している情報セキュリティの最新の脅威をご紹介します。

情報処理推進機構(IPA)は、日本のIT人材の育成や情報セキュリティ対策強化のために設立された独立行政法人です。

情報セキュリティの10大脅威を毎年発表しています。

以下、2023年にIPAが発表した「情報セキュリティ10大脅威」の一覧です。

◼︎個人における情報セキュリティ10大脅威2023

◼︎企業における情報セキュリティ10大脅威2023

このように、情報セキュリティにおいて様々な脅威が存在しています。

「10大脅威」の順位は毎回変動しますが、基本的な対策の重要性は長年変わりません。

脅威に備えるためには攻撃手口や動向、自組織が抱える要因等を把握することが重要となります。

情報セキュリティ対策が重要な理由

企業に対する信用が失われる可能性がある

情報漏洩などの情報セキュリティリスクが生じると「情報セキュリティの対策が行えない企業」「顧客や取引先の個人情報や機密情報を守れない企業」といったイメージにつながり、信用が失われてしまいます。

「自分の個人情報を流出させるような会社で買い物をしたくない」「信用ができないので取引を停止する」といいうように、大きな損失につながってしまう可能性もあります。

このような事態を避けるためにも、情報セキュリティ対策を行うことは非常に重要です。

多額の損失を受ける可能性がある

情報セキュリティリスクにおける不利益はそれだけにとどまりません。

情報漏洩に対する損害賠償の支払いや、システム停止による業務停止・機会損失、情報の回復、保護費用、システムの回復費用など、様々な費用の支払いや損失が発生する可能性があります。

こうした大きな損失を出さないためにも、企業にとって情報セキュリティ対策はしなくてはならないものなのです。

情報セキュリティ5か条

ここまで情報セキュリティ対策の重要性についてご説明してきましたが、

「情報セキュリティ対策といわれても、何から始めてよいのかわからない」という方も多いかと思います。

IPAでは情報セキュリティ対策において最低限押さえておきたい基本事項として「情報セキュリティ5か条」を発信しています。その内容を詳しく見ていきましょう。

OSやソフトウェアは常に最新の状態にしよう!

OS やソフトウェアを古いまま放置していると、セキュリティ上の問題点が解決されず、それを悪用したウイルスに感染してしまう危険性があります。

お使いの OS やソフトウェアには、修正プログラムを適用する、または最新版を利用するようにしましょう。

対策例としては、Windowsアップデートの適用(Windows OS)、ソフトウェア・アップデートの適用(Mac OS)、Google Chromeの更新などがあります。

ウイルス対策ソフトを導入しよう!

ID・パスワードを盗んだり、遠隔操作を行ったり、ファイルを勝手に暗号化するウイルスが増えています。ウイルス対策ソフトを導入し、ウイルス定義ファイル(パターンファイル)は常に最新の状態になるようにしましょう。

対策例としては、Microsoft Defender ウイルス対策の有効化(Windows OS)、ウイルス定義ファイルの自動更新などがあります。

パスワードを強化しよう!

パスワードが推測や解析されたり、ウェブサービスから流出した ID・パスワードが悪用されたりすることで、不正にログインされる被害が増えています。パスワードは「長く」、「複雑に」、「使い回さない」ようにして強化しましょう。

対策例としては、パスワードポリシーによる長く複雑なパスワードの強制、IdP(Identify Provider)を用いた認証の統合、多要素認証の有効化などがあります。

共有設定を見直そう!

データ保管などのウェブサービスやネットワーク接続した複合機の設定を間違ったために、無関係な人に情報を覗き見られるトラブルが増えています。無関係な人が、ウェブサービスや機器を使うことができるような設定になっていないことを確認しましょう。

対策例としては、クラウドサービスの共有制限有効化、アクセス制御の導入などがあります。

脅威や攻撃の手口を知ろう!

取引先や関係者と偽ってウイルス付のメールを送ってきたり、正規のウェブサイトに似せた偽サイトを立ち上げて ID・パスワードを盗もうとする巧妙な手口が増えています。脅威や攻撃の手口を知って対策をとりましょう。

対策例としては、専門機関が公開する攻撃手法の認知、クラウドサービスが提供する注意喚起の確認などがあります。

まとめ

情報セキュリティ事故は、会社が大きな損害を被る可能性がある、非常に恐ろしいもので、事故が起こってからでは遅く、事前に対策しなければいけません。

そのためにも、まずは会社にどのような情報があるのか正しく把握し、各情報がどのようなリスクを持っているかを判断し、適切なセキュリティ対策を施す必要があります。まずはできるところから、情報セキュリティ対策を始めてみてください。

それでも「どのようにセキュリティ対策を始めれば良いかわからない」と悩んでしまうようでしたら、弊社にぜひご相談ください!お問い合わせはこちらから